Een cybersecurity incident response plan als onderdeel van jouw bedrijfscontinuïteitplannen.

In Nederland is het voor elk bedrijf verplicht om maatregelen te nemen voor brandpreventie en de brandveiligheid – dit wordt opgenomen in het verplichte bouwbesluit. De kans op een brand is 1:8000. Maar wist je dat de kans op een cyberaanval 1:5 is? Dan is het toch gek dat niet elk bedrijf voldoende maatregelen heeft getroffen om dataverlies te voorkomen. Gelukkig brengt de NIS2 daar verandering in. Hierdoor zijn heel veel bedrijven genoodzaakt om zich meer zorgen te maken over de kans op het verlies van hun (gevoelige) data.

Het gevaar van dataverlies.

Ondanks dat de kans op een cyberaanval dus vele malen hoger ligt, dan de kans op brand nemen de meeste bedrijven onvoldoende maatregelen om dataverlies te voorkomen. Terwijl de gevolgen catastrofaal kunnen zijn. Wanneer je gehackt bent moet je denken aan het mogelijk moeten betalen van losgeld, maar ook aan herstelkosten, boetes als gevolg van het veroorzaken van datalekken, het lamleggen van productieprocessen, het niet na kunnen komen van leverafspraken en dus het in diskrediet brengen van je reputatie en meer.

De kans op een brand is 1:8.000, de kans op een inbraak is 1:250 en de kans op een cyberaanval is 1:5!

meldt Eye Security in een recent blogartikel*

We beveiligen ons maximaal tegen brand omdat het moet. Het wordt tijd dat we ditzelfde doen voor de data waarover je beschikt. De genomen cybersecuritymaatregelen schieten helaas bij veel organisaties nog te kort. Kortom: we hebben nog een lange weg te gaan om op hetzelfde beschermingsniveau als voor brand te komen.

De NIS2: het ‘bouwbesluit’ voor cybercrime.

Met de NIS2 wil de overheid belangrijke en essentiële bedrijven behoeden voor de desastreuze gevolgen van cybercrime. De NIS2 moet het “bouwbesluit” voor cyberveiligheid worden. Ook wanneer je niet aan de NIS2 hoeft te voldoen, doe je er goed aan om de gestelde cybersecuritymaatregelen te adopteren. Het goed voorbereiden op een mogelijke aanval is geen overbodige luxe meer. De vraag is niet of er ooit een hack-poging zal plaatsvinden, maar wanneer.

Gelijkenis brandpreventie en cybercrime: het cybersecurity incident response plan.

We horen je denken: is er een gelijkenis tussen die twee? Absoluut, voor beiden gevallen is het goed om een incident response plan op te stellen. Dit is namelijk een actieplan, wat aangeeft hoe je met zo’n vervelend voorval om moet gaan en hoe je jouw bedrijfsactiviteiten kunt herstarten.

De inhoud van een cybersecurity incident response plan.

In het beleidsplan omschrijf je stapsgewijs hoe je herstelt van een cybersecurity incident. Na een incident kun je bijvoorbeeld niet zomaar alles ineens aanzetten; dat kan weer risico’s opleveren. Per applicatie zijn er veel afhankelijkheden.

Het beleidsplan heeft vaak de volgende inhoud:

- Wat is de visie op security binnen de organisatie, het beschikbare budget en aan welke wet- en regelgeving moet je voldoen;

- Wie neemt de verantwoordelijkheid bij een incident: meestal is dit de CISO en anders degene die het cybersecurityplan opstelt.

- Welke preventieve maatregelen je moet nemen ter voorkoming van cybercrime, hoe je een incident op tijd kan detecteren en identificeren en hoe je verdere verspreiding verkleint;

- Een actieplan hoe je de aanval kunt bestrijden (door snel te reageren) én een communicatieplan: hoe meld je intern en extern dat je te maken hebt met een incident?

- Een recoveryplan om helder te hebben hoe je herstelt van een cybersecurity incident;

- Hoe ga je om met uitzonderingen op het gedefinieerde beleid en wie ertoe ziet op handhaving?

- Wat je moet beschermen naar aanleiding van de inventarisatie. We spreken hier vaak over systemen, data en medewerkers:

- Systemen: elk apparaat dat verbinding maakt met het netwerk. IoT, OT en mobiele apparatuur zijn vaak ideale verstopplaatsen voor hackers.

- Data: wat zijn de kritische bedrijfsprocessen en waar bevindt zich de bijbehorende data?

- Medewerkers: wie heeft toegang tot welke data?

- De herkomst en indentificatie van dreigingen, ondergebracht in confidentiality, integrity en availability:

- Confidentiality; Hoe borgen we de vertrouwelijkheid van data, bijvoorbeeld bij een datalek.

- Integrity; Hoe borg je de betrouwbaarheid van data bijvoorbeeld?

- Availability: Hoe borg je de beschikbaarheid van data, bijvoorbeeld bij een ransomware- of wiperware aanval?

Meer hierover lezen? Lees dan onze eerdere blog: Bereid jouw organisatie voor op de NIS2-richtlijn.

Het cybersecurity incident response plan zorgt ervoor dat je bent voorbereid op wat komen gaat. Het stelt je in staat om gericht actie te ondernemen om de kans op een cyberincident te verkleinen en de schade te beperken.

De 4 pilaren: preventie, detectie, herstel en verbetering.

Als we het hebben over cybersecurity, dan zijn er 4 pilaren die belangrijk zijn. Enerzijds om een incident te voorkomen, anderzijds om juist te handelen wanneer er toch een aanval heeft plaatsgevonden. Het staat nooit los van elkaar, maar is een continu proces. De 4 pilaren zijn preventie, detectie, herstel en verbetering. We nemen ze alle 4 hieronder met je door.

Preventie.

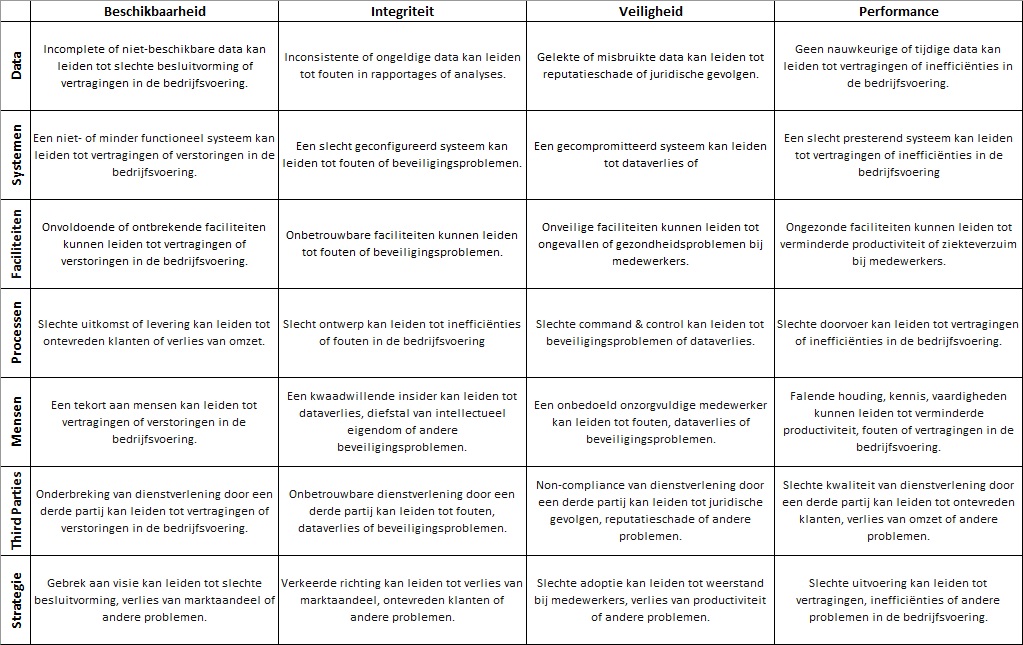

Onze securityconsultant Patrick Voss leest zich de afgelopen maanden flink in op de NIS2. Het boek “Cyber in the Board” door Werner Zuurbier is er eentje die hij er graag bij pakt. Daarin staat het risk event model waarin 28 unieke risico’s staan waarmee je vrijwel het gehele IT Risicodomein in beeld hebt. Deze voorbeelden kun je uitwerken en mee oefenen.

Het model heeft twee assen. De linker-as omvat: data, systems, facilities, processes, people, third parties en strategy. De rechter-as omvat: beschikbaarheid, integriteit, veiligheid en performance. De linker- en rechter-as kun je met elkaar combineren om tot een uniek risico te komen.

Hier zijn enkele voorbeelden van risico’s die kunnen voortvloeien uit de combinatie van de verschillende aspecten van een organisatie en de verschillende soorten risico’s in het Risk Event Model:

Detectie.

Het is belangrijk om de signalen te herkennen. Soms zijn hackers al maanden actief in je netwerk om zich voor te bereiden op hun ransomware-aanval. Er zijn verschillende monitoringstools die de signalen vroegtijdig kunnen oppikken. Het is belangrijk om te bepalen welke er nodig zijn, en of je dit zelf kunt inzetten of dat je dit uitbesteed.

Er zijn verschillende gebeurtenissen die je in de gaten moet houden. Zo zouden jouw alarmbellen zouden moeten gaan rinkelen wanneer bijvoorbeeld het netwerk plots vertraagt, er verhoogd dataverkeer op de firewalls plaats vindt, gebruikers klagen over servers die onbereikbaar zijn, systemen plotseling herstarten, oude/gearchiveerde gebruikers ineens weer actief worden en er zich andere afwijkingen ten opzichte van normaal voordoen.

Vermoed je dat er een cyberaanval gaande is? Kom dan direct in actie door je systemen los te koppelen van het internet. Zet ze niet uit, want dan zou het mogelijke bewijsmateriaal – en misschien een deel van de oplossing zelf – verloren kunnen gaan. Plaats een vermoedelijk besmet systeem in quarantaine en geef deze een duidelijke markering.

Herstel.

Heeft er helaas een cyberaanval plaatsgevonden? Dan zijn er een aantal stappen die je kunt doorlopen om te ‘herstellen’. Het is belangrijk om te weten dat je systemen niet direct weer in gebruik kunt nemen: elk systeem moet gecontroleerd worden. Was het systeem getroffen door de cyberaanval, is het volledig opgeschoond of herstelt, is het systeem volledig up-to-date? Dat zijn een aantal zaken die je vooraf helder moet hebben. Dit geldt zowel voor alle on-premise als cloud systemen en applicaties.

Kun je de herkomst niet herleiden en blijft het onduidelijk? Dan moeten alle verbindingen met externen vermeden of voortdurend gecontroleerd worden. Zowel inkomend als uitgaand. In onze eerdere blog ‘Disaster Recovery versus Cyber Recovery’ gaan we hier dieper op in.

Verbetering.

Na het herstellen van de aanval, weet je waar jouw organisatie een zwakke plek heeft. Het is nu van belang om die zwakke plek te gaan verbeteren zodat je niet nogmaals – op dezelfde wijze – aangevallen kan worden. De geleerde lessen ga je vervolgens opnemen in je securitybeleid zodat vastgelegd wordt hoe je in de toekomst een dergelijke aanval kunt voorkomen.

Het securitybeleidsstuk is een dynamisch document dat je tenminste jaarlijks uit de kast haalt om het opnieuw van A-Z door te lopen. Hierin omschrijf je welke maatregelen je hebt genomen en dit document kan gecontroleerd worden.

Mocht er bij een controle blijken dat er onvoldoende maatregelen hebt opgenomen, dan kan de controlerende autoriteit waarschuwingen en zelfs boetes opleggen aan de organisatie. Wanneer ze nalatigheid zien, kan er zelfs een boete aan individuen opgelegd worden. Daarbij wordt gekeken naar de ‘hoofdelijk aansprakelijke’ binnen de organisatie. Na het concretiseren zal de directie en het bestuur aangewezen worden als de hoofdelijk aansprakelijke binnen de organisatie.

Heeft jouw organisatie hulp nodig met de voorbereiding op de NIS2-wetgeving? Neem dan contact op met Patrick Voss. Heb je je nog niet ingeschreven voor de nieuwsbrief? Doe dat dan nu via onderstaande button, zodat je nooit een NIS2-update mist!

Patrick Voss

Solution advisor security

T +31 88 7078 315

* eye.security/nl/blog/eye-security-slaat-alarm-kans-op-een-hack-is-1-op-5