Kritische Infrastrukturen: IT-Sicherheit im Fokus.

von Stefan Maurer

Cybersicherheit ist eines der bestimmenden Themen für Politik, Gesellschaft, Verwaltung und Unternehmen. Auch, weil im Fokus Cyberkrimineller häufig Kritische Infrastrukturen (KRITIS) stehen. Was das genau ist, was sich in naher Zukunft grundlegend ändert und wie Bechtle KRITIS-Organisationen unterstützen kann, erfahren Sie hier.

Verfasst von

E-Mail: stefan.maurer@bechtle.com

Die Definition.

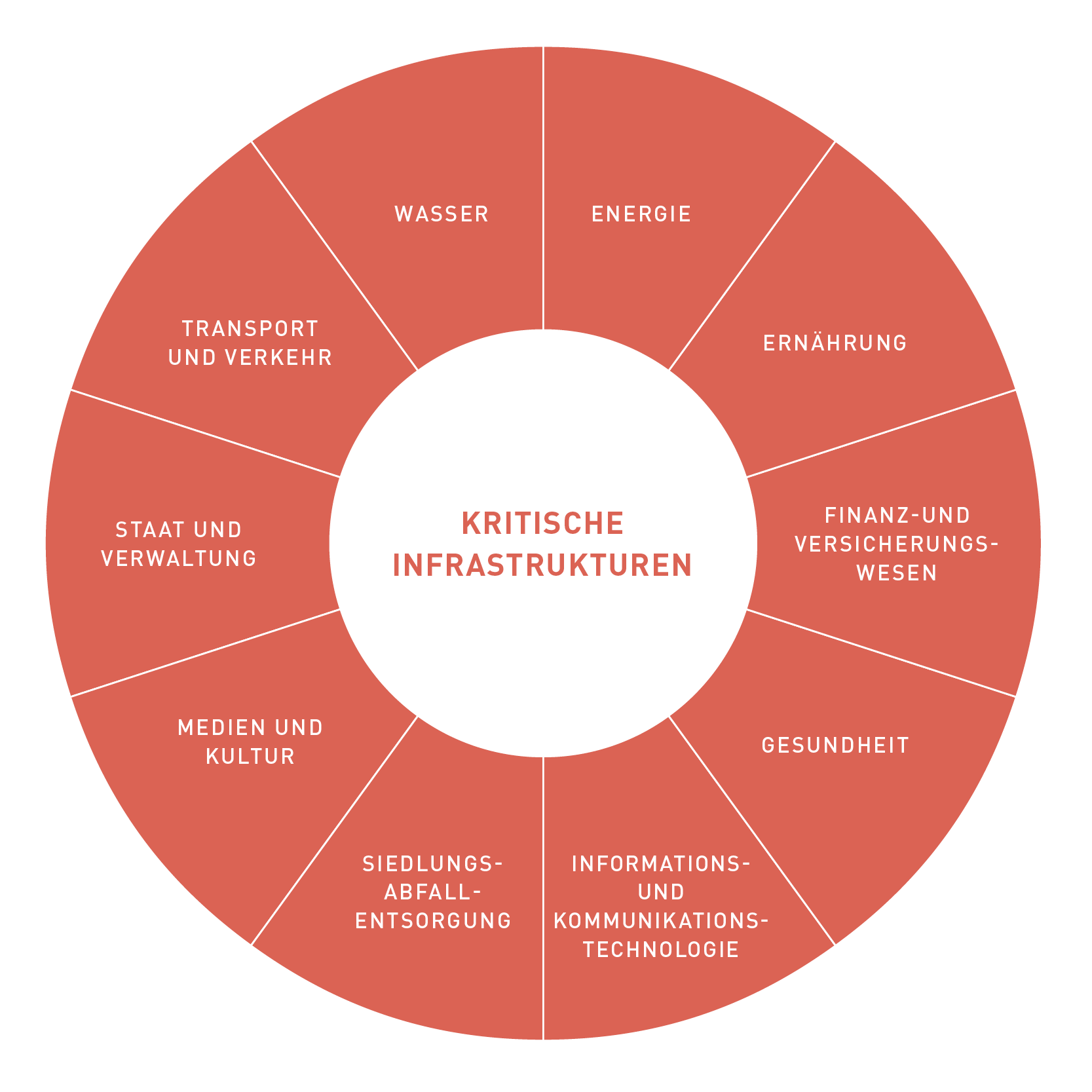

Zur Kritischen Infrastruktur gehören Organisationen mit großer Bedeutung für das Gemeinwesen. Die Betreiber erbringen Dienstleistungen, bei deren Ausfall oder Beeinträchtigung nachhaltig wirkende Versorgungsengpässe, erhebliche Störungen der öffentlichen Sicherheit oder andere dramatische Folgen eintreten würden. Zunächst werden 2011 die KRITIS in neun Sektoren unterteilt. 2021 kommt mit der „Siedlungsabfallentsorgung“ ein weiterer Sektor hinzu, dessen ebenenübergreifende Abstimmung noch aussteht.

Die Risiken.

Für KRITIS gilt der All-Gefahren-Ansatz. Dazu zählen natürliche Gefahren wie Stürme, Hochwasser, Dürren, Erdbeben oder Pandemien ebenso wie anthropogene Gefahren. In diese Kategorie gehören Terrorismus, Krieg, Sabotage und Schadprogramme.

Das Bundesamt für Bevölkerungsschutz und Katastrophenhilfe (BBK) schreibt: „Neben terroristischen Anschlägen nehmen vor allem die Gefahren aus dem Cyber-Raum für KRITIS zu.“ Besondere Bedeutung haben die Abhängigkeiten zwischen den Sektoren und Branchen, die das Ausfallrisiko Kritischer Infrastrukturen deutlich erhöhen. Deshalb schreibt das BBK: „Im komplexen Geflecht der Kritischen Infrastrukturen sind die Sektoren Energie sowie Informationstechnik und Telekommunikation von besonderer Bedeutung. […].“ Das heißt: IT und damit Cybersicherheit spielen beim Schutz Kritischer Infrastrukturen eine zentrale Rolle.

Politische Lage.

Der Schutz Kritischer Infrastrukturen hat zuletzt an Konjunktur gewonnen. Im Juli 2022 stellte das Bundesinnenministerium die neue Cybersicherheitsagenda vor, ehe es Mitte Oktober bekannte: „Die Sicherheit unserer kritischen Infrastruktur hat höchste Priorität“. Anfang Dezember wurden dann die Eckpunkte für das KRITIS-Dachgesetz beschlossen. Damit nimmt Deutschland vorweg, was Europäisches Parlament und Rat am 14. Dezember beschließen: Richtlinie 2022/2557 „Über die Resilienz kritischer Einrichtungen“.

Den Schlusspunkt setzte dann am 27.Dezember die Veröffentlichung der NIS-2-Richtlinie „Über Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau in der Union.“ Die Mitgliedsstaaten müssen diese Richtlinie innerhalb von 21 Monaten in nationales Recht umsetzen.

Die 8 wichtigsten Neuerungen.

1. Alle Organisationen der 18 in NIS-2 definierten Sektoren mit mindestens 50 Mitarbeitenden und 10 Millionen Euro Umsatz sind künftig KRITIS.

2. Die Sektoren sind in „wesentlich“ (11) und „wichtig“ (7) unterteilt. Alle "wesentlichen" Organisationen werden unabhängig von ihrer Größe reguliert. Das gilt auch für Spezialfälle (nationale Monopole, Unternehmen mit grenzüberschreitenden Abhängigkeiten).

3. Neue Sektoren: Raumfahrt, öffentliche Verwaltung, Energie (Wasserstoff), Gesundheit (Medizinforschung, Medizingeräte), Forschung (Forschungsinstitute) und ICT Service Management sind künftig KRITIS.

4. Aufsichts- und Durchsetzungsmaßnahmen werden verstärkt.

5. Höhere Geldbußen: Für „wesentliche“ Einrichtungen maximal zehn Millionen Euro oder zwei Prozent des weltweiten Jahresumsatzes. Für „wichtige“ Unternehmen bis zu sieben Millionen Euro oder 1,4 Prozent des Jahresumsatzes.

6. Risikoanalyse- und Informationssicherheitskonzepte müssen erstellt sowie Maßnahmen zur Bewältigung von Sicherheitsvorfällen und zur Aufrechterhaltung des Betriebs etabliert werden.

7. Lieferketten rücken in den Fokus: Unter anderem müssen das Zero-Trust-Prinzip, Netzwerksegmentierung, Identitäts- und Zugriffsmanagement sowie Schulungen für Mitarbeitende eingeführt werden.

8. Im Rahmen des IT-Sicherheitsgesetzes 2.0 müssen Unternehmen, die KRITIS betreiben, zudem schon zum 1.Mai 2023 verpflichtend Systeme zur Angriffserkennung einsetzen.

Fragen & Antworten.

Christian Grusemann: Ganz offensichtlich ist: Künftig werden mehr Organisationen zur Kritischen Infrastruktur gehören. Zum einen, weil neue Sektoren hinzukommen, zum anderen, weil die bisherigen Schwellenwerte durch die Orientierung an Umsatz und Mitarbeitendenzahl ersetzt werden.

Nein, überhaupt nicht. Bei komplexen Projekten im Bereich der Cybersicherheit Kritischer Infrastrukturen müssen immer drei Themen berücksichtigt werden: organisatorische Maßnahmen, Technologie nach dem „Stand der Technik“ – wie zum Beispiel moderne Systeme zur Angriffserkennung – und den „Faktor Mensch“ als Teil der Sicherheitskette.

Absolut. Betroffene Organisationen müssen Managementsysteme mit Bezug zur Informationssicherheit (ISMS) und zur Business Continuity (BCMS) einführen und zahlreiche technologische Maßnahmen implementieren. Dazu gehören unter anderem Netzwerksegmentierung, Identitäts- und Zugriffsmanagement sowie das Ausbringen von Sensoriken und Technologien zur Angriffserkennung und Abwehr mittels Security Operation Center (SOC/SIEM). Zudem wird der Bereich der Angriffserkennung nicht erst mit NIS-2 akut, sondern schon am 1.Mai 2023, als Teil des IT-Sicherheitsgesetzes 2.0. Die Eignung der eingesetzten Systeme muss gegenüber dem BSI nachgewiesen werden.

In allen Bereichen: Organisation, Technologie, Angriffserkennung und Abwehr. In der Bechtle Gruppe haben wir mehr als 300 Security-Spezialist:innen, die unsere Kunden in ISMS-Projekten von der Gap-Analyse bis zur Einführung und ständigen Evaluierung begleiten und in den Bereichen Identity & Access Management, Mail- und Cloud-, Workplace- oder Netzwerksicherheit weiterhelfen. Darüber hinaus haben wir Kolleg:innen, die sich explizit dem Thema Cyber Defense in Sachen Prävention, Detektion und Reaktion mittels des Bechtle eigenen SOCs (Security Operation Center) widmen.