Identity and Access Management für mehr IT-Sicherheit: zuverlässig, sicher und effizient.

von Jens Käsbauer

Ist Ihre IT viel zu stark mit manuellen Routineaufgaben beschäftigt? Wollen Sie jederzeit wissen, wer Zugriff auf Ihre Unternehmensdaten hat – und warum? Bereitet Ihnen das anstehende Security-Audit Sorgen? Ärgern Sie sich über mangelnde Datenqualität? Wenn Sie nur eine dieser Fragen mit „Ja“ beantworten, sollten Sie weiterlesen. Denn für all diese und noch weitere Aufgaben gibt es eine Lösung: das Identitäts- und Zugriffsmanagement (Identity and Access Management, kurz: IAM). Drei Buchstaben, mit denen viele zunächst wenig anfangen können, in denen aber enormes Potenzial steckt. Wir zeigen Ihnen, was es damit auf sich hat.

Verfasst von

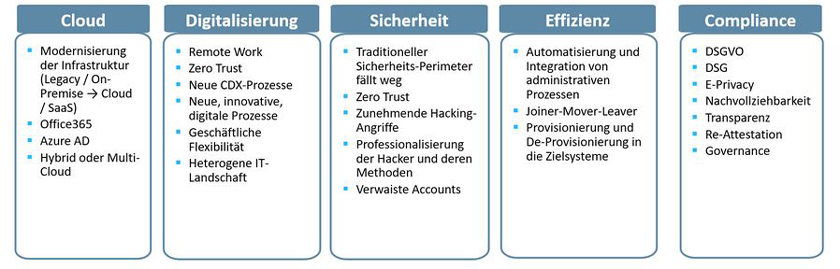

Unsere Geschäftswelt wird immer digitaler. Mitarbeiter loggen sich von zu Hause ins Firmennetzwerk ein, Kunden nutzen Unternehmensplattformen, Cyberkriminelle suchen Schlupflöcher. Vor allem im industriellen Bereich kommt zum Menschen die Maschine hinzu: Auch Geräte des Internet of Things haben eine digitale Identität, die unter anderem durch IP-Adressen, digitale Zertifikate oder verschlüsselte Hardwarekomponenten eindeutig bestimmt wird. Spätestens an dieser Stelle wird klar: Die Administration zahlreicher Zugänge von vielen verschiedenen Quellen muss effizient gesteuert werden, um den Überblick zu behalten und nur berechtigte Zugriffe zuzulassen. Klingt nach einem Security-Thema? Stimmt, aber IAM-Systeme können noch viel mehr:

- Sie automatisieren Routineaufgaben wie die Vergabe oder den Entzug von Zugriffsrechten, etwa bei Einstellungen oder Kündigungen.

- Sie übertragen die Administrierung fachbereichsrelevanter Prozesse an die entsprechenden Abteilungen. Das entlastet die IT und beschleunigt unternehmensinterne Prozesse.

- Sie ermöglichen Selfservices, mit denen Nutzerinnen und Nutzer nach vorgegebenen Rahmenbedingungen eigenständig Zugänge oder Berechtigungen einrichten können.

- Sie unterstützen dabei, Dokumentations- und Nachweispflichten einfach und effizient zu erfüllen. Beispiele sind die Vorgaben der Europäischen Datenschutz-Grundverordnung (DSGVO) oder die Anforderungen an Betreiber kritischer Infrastrukturen (KRITIS).

Ein IAM ist ein Tausendsassa und unterstützt bei der Lösung vieler verschiedener Aufgaben.

Das IAM ist eine zentrale Schaltstelle für Identitäten und Zugriffe. Neben den von Mitarbeitenden oder anderen Stakeholdern selbst angestoßenen Prozessen informiert es zudem mittels Dashboards, E-Mails oder Reports, wenn Handlungsbedarf besteht. So wird beispielsweise kein Account eines ausgeschiedenen Mitarbeitenden mehr vergessen – eine potenzielle Schwachstelle, durch die Angreifenden ins Unternehmensnetzwerk gelangen können. Dabei ist es möglich, den Detailgrad individuell einzustellen: Ressourcen können beispielsweise unterschiedlich klassifiziert und verschiedene Personengruppen wie Praktikantinnen und Praktikanten oder Geschäftspartnerinnen und Geschäftspartner mit individuellen Vorgaben und Rechten belegt werden.

Identity Management: Darum fällt der Einstieg schwer.

Wenn IAMs so vielseitig und hilfreich sind, warum verzichten dann immer noch viele Unternehmen darauf? Ein Hauptgrund ist, dass das Thema Identitätsmanagement mitunter unübersichtlich wirkt, weil es nicht nur die IT, sondern alle Menschen und Geräte betrifft, die mit einer Organisation in elektronischem Kontakt stehen. Der Blick für das große Ganze fehlt – und manchmal schlicht eine Idee, an welcher Stelle man mit einem solchen Projekt anfangen soll. Unser Tipp ist: Dort, wo es den größten Handlungsbedarf gibt. Die Lösungen können mit ihren Aufgaben wachsen, ob es sich „bloß“ um ein Zugangsmanagement oder um eine ausgewachsene und umfangreiche Netzwerküberwachung handelt.

Mit der Identifizierung und Priorisierung ihrer Handlungsfelder tun sich erfahrungsgemäß viele Unternehmen noch immer schwer. Zu Ihrer Unterstützung haben unsere Experten daher ein „IAM-Scoping“ entwickelt. Dabei handelt es sich um ein strukturiertes Vorprojekt zu einer möglichen IAM-Einführung. Gemeinsam mit Kundinnen und Kunden analysieren wir den Ist-Zustand, aus dem wir die Anforderungen ableiten und priorisieren. Daraus folgt eine Zieldefinition. Schließlich erstellen wir gemeinsam einen konkreten Plan zur Umsetzung. Das Ganze dauert nur wenige Tage, zahlt sich aber aus. Denn was nützen schnelle Schritte, wenn sie in die falsche Richtung gehen?

So wählen Sie das richtige Identity and Access Management für Ihr Unternehmen.

Unternehmen bleiben dabei jederzeit auf dem Fahrersitz und bestimmen das Tempo. Bei Bedarf helfen wir auch gerne bei der Auswahl des passenden IAM-Systems. Der Markt ist unübersichtlich und die individuelle Entscheidung abhängig vom Bedarf und der jeweiligen IT-Strategie. Die Bandbreite reicht von Standardlösungen bis hin zu Custom-Software. Dabei ist zu beachten, dass die in der Regel höheren Investitionen in ein maßgeschneidertes IAM im Kontext eines möglicherweise größeren Nutzens zu betrachten sind.

Welches Modell eignet sich am besten für Ihre Organisation? Wir beraten Sie gerne dazu. Setzen Sie sich einfach mit uns in Verbindung und erfahren Sie mehr über unsere IAM-Lösungen oder unsere vielen Services und Angebote rund um das Thema IT-Security.